Der umfassende Sicherheitsgedanke

Die IT-Sicherheit bildet das Fundament für die Umsetzung Ihrer Unternehmensziele.

Der wachsende Einsatz von Informationstechnologie (IT) in der Produktion und im technischen Gebäudemanagement ermöglicht den Unternehmen neue Chancen und Perspektiven zu nutzen.

Die zunehmende IT-Vernetzung, auch über die eigenen Unternehmensgrenzen hinaus, führt zu einer Optimierung der Wertschöpfungsketten. Die Produkte können noch stärker auf den Kunden zugeschnitten und schneller hergestellt werden. Die eigene Produktion wird durch Industrial Internet of Things (IIoT) Systeme effizienter. Die Produktivität steigt und Kosten können gesenkt werden. Die Informationstechnik sichert die Wettbewerbsfähigkeit und ermöglicht Alleinstellungsmerkmale gegenüber der Konkurrenz auszubauen.

Die IT ist ein kritischer Erfolgsfaktor.

Die IT-Systeme in der Produktion und die Anlagen der technischen Gebäudeausrüstung müssen hinsichtlich der Informationstechnologie sicher konzipiert sein und betrieben werden. Die IT-Sicherheit beschäftigt sich mit diesen Themen und leistet somit einen wichtigen Beitrag zur Absicherung Ihrer Unternehmensziele. Stellen Sie sich vor, Ihre Produktionsmaschinen oder Videoüberwachungsanlagen sind ungesichert über das Internet einseh- und manipulierbar. Was würde ein Produktionsstillstand für Sie bedeuten? Sind für die relevanten Anlagen bereits IT-Risikobewertungen erstellt und ausreichende Sicherheitsmaßnahmen definiert? Werden die Anlagenteile bereits regelmäßig auf ihre IT-Sicherheit überprüft?

Wir klären diese Fragen für Sie, analysieren Ihre Anlagen im kompletten Lebenszyklus und schlagen Maßnahmen zur Steigerung der IT-Sicherheit vor.

Einblicke in unsere Arbeit - Das Informationssicherheitsmanagementsystem (ISMS)

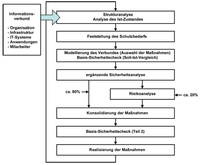

Unser ganzheitlicher ISMS-Sicherheitsprozesses setzt bei der Erstellung einer allgemeingültigen und verbindlichen Sicherheitsleitlinie an. In dieser security policy werden auf Management- und Leitungsebene die Rahmenbedingungen die geltenden IT-Sicherheitsstandards der betroffenen Anlagen festgelegt.

Im Anschluss werden wir eine Bestandsaufnahme der vorhandenen IT-Systeme im relevanten Bereich des technischen Gebäudemanagements oder der Produktion vornehmen und die Struktur der Systeme analysieren. Ist der Bestand des Informationsverbundes und das Zusammenwirken zwischen deren Teilen (IT-Systeme, Personen, usw. ) klar und definiert, werden alle Komponenten der Schutzbedarfsfeststellung unterzogen. Im Ergebnis dieses Schrittes wird festgehalten, welchen Schutzbedarf die Bausteine des Informationsverbundes haben. Anhand des Schutzbedarfes werden gemäß den Empfehlungen des Bundesamtes für Sicherheit in der Informationstechnik (BSI) konkrete Maßnahmen abgeleitet. Gerne übernehmen wir auch die Prüfung der Maßnahmenumsetzung für Sie und geben Ihnen Tipps bei der Realisierung.

Für weitere Details oder die Ausarbeitung eines unverbindlichen Angebotes, nehmen Sie bitte Kontakt mit uns auf.

Impulse für IT-Sicherheit im technischen Gebäudemanagement

Das technische Gebäudemanagement beschäftigt sich mit dem Betrieb & Instandhaltung von sicherheitsrelevanten Anlagen. Die eingesetzte Technik in diesen Anlagen hat in den letzten Jahren eine starke Weiterentwicklung durchlebt.

Energiemanagement

Im Energiemanagement werden für die Überwachung und Optimierung des Energieverbrauches Datensammler eingesetzt, welche Informationen über ein IT-Netzwerk zu einer zentralen Auswertstelle übertragen.

Hierzu entstehen folgende Fragestellungen:

- Wie wird die Kommunikation zwischen Datensammlern & Auswerteinheiten verschlüsselt um das Mitlesen und Abfangen von Informationen zu verhindern?

- Wo werden die gesammelten Daten abgelegt und wie erfolgt der Zugriff?

- Ist ein fremder, nicht autorisierter Zugriff aus das Energiemanagement denkbar? Welcher Schaden könnten dabei entstehen?

Videoüberwachung

Ein weiteres Beispiel für die rasante Entwicklung in sicherheitsrelevanten Anlagen findet man im Bereich der Videoüberwachung. Wurden diese Anlagen vor einigen Jahren noch mit analoger Technologie ausgeführt, ist sie heute digital und vernetzt. Dies führte unter anderem zu einer Verbesserung der Videobildqualität. Um die Videodaten in hoher Qualität gemäß DSGVO abzuspeichern, wird die entsprechende Speicherkapazität in Form von Festplatten in Rechnern erforderlich. Gleichzeitig werden Videokameras in IT-Netzwerke integriert und somit Bestandteil von IT-Audits und Prüfungen.

Kernfragen:

Entspricht das Videosystem der Datenschutz-Grundverordnung (DSGVO) im Hinblick auf die Speicherung & Datenverarbeitung?

- Ist es möglich, dass Kameras Sicherheitslücken enthalten, welche von Dritten genutzt werden können, um betriebliche Abläufe auszuspionieren?

Anhand der oben beschriebenen Beispiele wird deutlich, dass beim Einsatz von technischen Anlagen einige Fragen hinsichtlich der IT-Sicherheit beantwortet werden müssen. Betreiber von Kritischen Infrastrukturen (KRITIS) sind nach der BSI-Kritisverordnung (BSI-KritisV) zu Erfüllung von Mindestanforderung an IT-Sicherheit verpflichtet.